服务器风扇三根线接法是怎样的?

在现代数据中心或服务器机房中,服务器风扇是保证设备正常运行的关键组件之一。风扇能有效降低服务器内部的温度,延长硬件的使用寿命,但其接线方式对于新手来说可能稍显复杂。本文将为您详尽介绍服务器风扇的三根线接法,并提供一些常见的故障排查和维护建议,确保您能顺利进行硬件升级或故障修复。服务器风扇线缆类型和功能我们需要了解服务器风扇一般有哪些线...

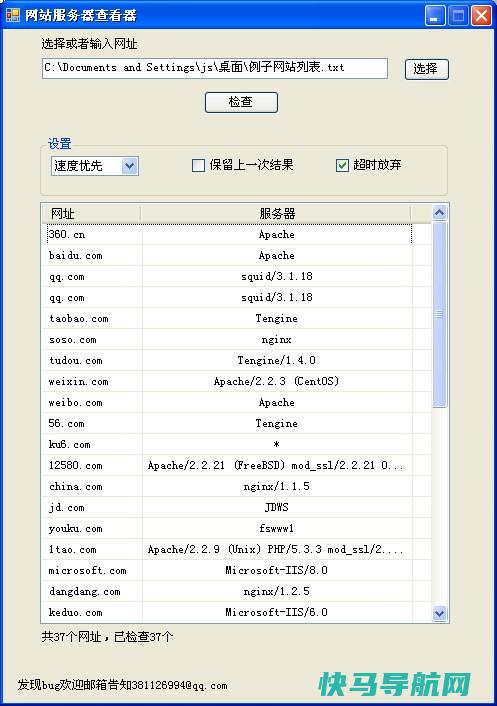

服务器如何识别访问者?有疑问如何解决?

在互联网的世界里,服务器与访问者之间的交流是至关重要的。服务器必须能够准确识别并响应访问者的需求,这样才能提供高质量的服务。在本篇文章中,我们将深入探讨服务器是如何识别访问者的,并将提供一些常见问题的解决方法。无论您是网络工程师还是网站管理员,或是对此领域有兴趣的读者,本文都将为您提供丰富且实用的信息。服务器识别机制1.IP地址服务器...

百度网盘人工审核还是AI审核?百度网盘审核员会盗视频吗

凡是照片等上传到云端,也就是储存到服务器内,是能被官方查看到的。不过国家有规定,百度网盘是不会访问个人隐私的,上传到私人空间内正常来说没有什么问题,只要不把个人账号和密码泄露出去,是没有任何问题的。下面,就快和360常识网一起了解相关知识吧!本文目录1、百度网盘人工审核还是AI审核?2、百度网盘审核员会盗视频吗3、百度网盘会员到期了空...

百度网盘审核头像要多久?百度网盘审核是真人审核吗

凡是照片等上传到云端,也就是储存到服务器内,是能被官方查看到的。不过国家有规定,百度网盘是不会访问个人隐私的,上传到私人空间内正常来说没有什么问题,只要不把个人账号和密码泄露出去,是没有任何问题的。下面,就快和360常识网一起了解相关知识吧!本文目录1、百度网盘审核头像要多久?2、百度网盘审核是真人审核吗3、百度网盘会员到期了内容会删...

Cloudflare缓存加速技术,让网站飞起来

介绍缓存加速技术主要通过将静态内容存储在其全球分布的内容分发网络节点上从而提高网站的加载速度和性能以下是一些主要特性和优势全球在全球多个地区拥有数据中心能够将内容缓存到离用户最近的节点从而减少延迟智能缓存根据内容的请求频率和类型会智能地决定哪些内容需要缓存哪些内容需要直接从源服务器获取这种方式可以有效减轻源服务器的负担...

日服刚开 中国人带着快龙“占领”靖国神社

任天堂旗下手游《精灵宝可梦GO》火遍了欧美。日本服务器作为亚洲地区首个服务器于今日(7月22日)开启,宣告《精灵宝可梦GO》正式登陆日本。虽然咱们只能眼巴巴望着日本人民全岛搜索小精灵,不过一位在日同胞做了件“深得人心”的事,他带着快龙把靖国神社“占领”了。据网友在微博上发的图片,我们可以看见IP为“spirtangel”的中国用户带着...

反恐2将使用NVIDIA Reflex来缩短延迟

在网络枪手的世界里,当你连续五次被服务器另一边的同一[审查]杀死时,将你的死亡归咎于延迟只是略低于指责黑客。但在Valve备受期待的反恐2中,当你向队友道歉的时候,你将有一个更少的选择-假设你无论如何都在使用NVIDIA显卡。即将到来的游戏将使用NVIDIAReflex来应用显卡能力,以减少延迟并提高响应速度。Relex是一个令人着迷...

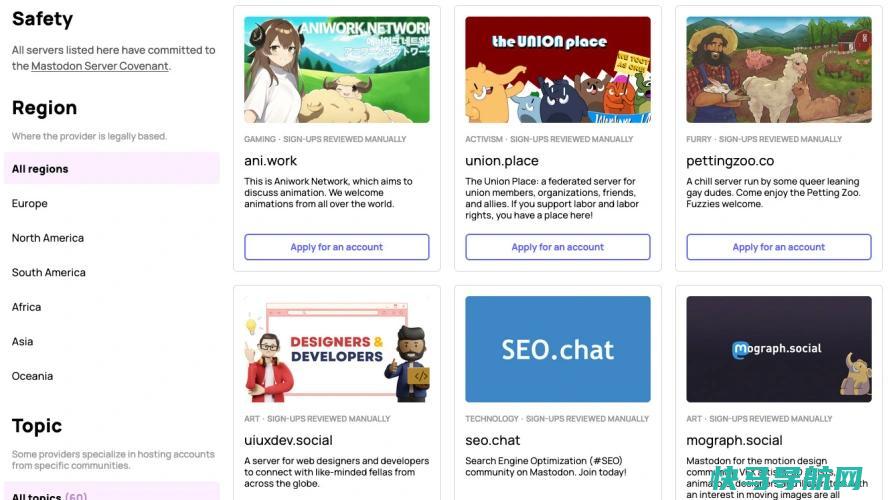

如何选择乳齿象服务器

埃隆·马斯克最近宣布,在一系列有利于付费客户的变化中,旧的复选标记正在消失,这似乎正在推动另一批人离开Twitter去中心化的微博服务Mastodon。但想要成为Mastodon用户的人往往在第一步就放弃了:选择一台服务器来创建账户。虽然Mastodon与其他社交媒体服务不同,但它也远没有乍看起来那么令人生畏。我们分析了Mastodo...

来自Mullvad VPN和Tor的隐私浏览器试图擦除您的数字指纹

有很多浏览器声称都是关于安全的。最新的是Tor项目和MullvadVPN制造商的合作。Mullvad浏览器(它不同于Tor浏览器,也是一种非常重要的东西)专注于你的“数字指纹”,或者说,它专注于试图让这种指纹消失。虽然传统的VPN可以隐藏你的IP地址,让你看起来像是在通过另一台服务器连接,而Tor网络的分布式“洋葱”路由做了一些类似的...

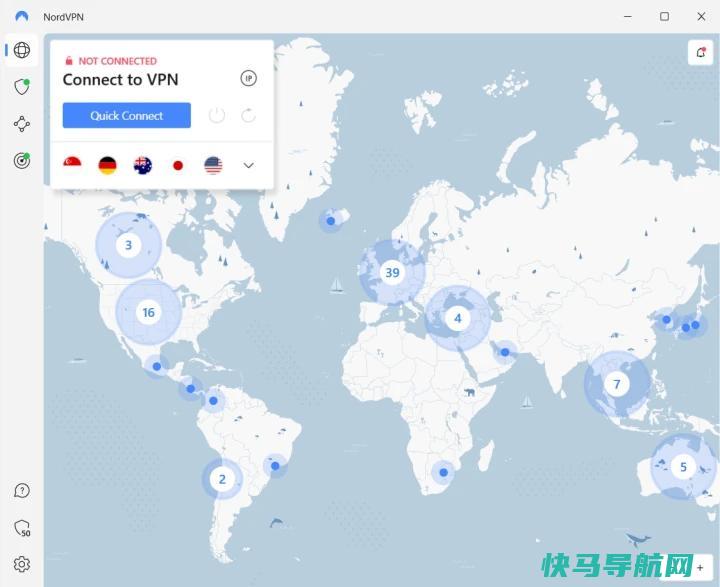

NordVPN审查:快速且功能丰富

NordVPN是最知名的VPN之一,拥有庞大的用户基础。值得信赖的高级服务以其出色的速度、慷慨而广泛的服务器分布以及一系列令人印象深刻的安全功能而闻名。为了不仅仅是一个VPN,这项服务已经扩展到一个更大的伞形组织,称为NordSecurity,提供其他服务,如NordPass密码管理器,用于安全文件存储的NordLocker,以及No...

微软称,DDoS攻击导致Outlook和OneDrive停机

微软已证实,6月5日Outlook、OneDrive和其他Microsoft365服务的服务中断是由恶意攻击造成的。黑客用拒绝服务(DDoS)攻击淹没了微软的服务器,使它们达到了过载的极限。由于DDOS攻击,发送到服务器的流量急剧增加,以至于服务器无法再处理请求,导致微软的服务瘫痪。这意味着微软客户不能再在Outlook中检索或撰写新...

微软正在开发完全基于云的Windows操作系统

大约十年前,“云”是一个重要的科技热词。一切都将随处可见。这或多或少发生了–只需做一点准备工作,再加上一个像样的连接,你就可以从任何地方访问几乎任何东西,从你的简历.doc文件到一系列电影,再到完整的流媒体PC游戏。但是,根据最近披露的信息,微软正在考虑将所有Windows操作系统从基于云的服务器传输到客户端PC。上述信息是在联邦贸易...

谷歌地图:这个免费工具可以显示你去过的地方的热图

Android智能手机和平板电脑,以及装有谷歌地图的iPhone和iPad,都会不断地向谷歌服务器发送位置数据,除非你在隐私设置中关闭了这一功能。谷歌地图使用这些位置数据来实时显示交通和交通拥堵警告。你还可以看到你在时间线上的位置和时间。免费第三方工具显示热图但有了安卓智能手机上的谷歌地图位置数据,其他事情就有了可能:你可以一目了然地...

AMD‘Zenbleed’漏洞允许黑客从Ryzen CPU窃取数据

AMD的Zen2处理器中发现了一个新的漏洞–该漏洞允许从CPU窃取密码和加密密钥等数据。谷歌安全研究员TavisOrmandy本周公开披露,该漏洞影响消费者芯片和服务器,包括Ryzen3000系列部件。正如Ormandy在一篇帖子中详细描述的那样,早在5月中旬,这个“Zenbleed”漏洞就首次与AMD共享。它可以用来通过网页上的Ja...

AMD盗梦空间:错误修复影响Ryzen照片编辑性能

对用于修补AMD最近的“盗梦空间”漏洞的微代码的测试似乎并没有严重影响Ryzen处理器的日常性能,包括游戏。不过,在Ryzen个人电脑上使用图像编辑工具的创意用户可能会有很多担心。根据Phoronix进行的早期测试,游戏玩家应该相对没有受到影响。Phoronix的测试表明,在发现相关的“崩溃”漏洞后,英特尔酷睿处理器在服务器端应用程序...

Facebook Messenger:端到端加密将很快成为默认

Meta说,到今年年底,FacebookMessenger将默认开启端到端加密。这意味着Meta的服务器将无法读取您的通信–只有发送方和接收方可以读取端到端的纯文本加密消息。用户已经可以通过Messenger中的设置来加密他们的聊天,但很快这将成为每个人的标准。Meta旗下的Whatsapp、Signal和其他几家竞争对手等服务已经提...

21款Xbox PC游戏通行证游戏现已登陆NVIDIA GeForce

正如长期以来承诺的那样,NVIDIA的GeForceNow流媒体服务刚刚增加了一些值得兴奋的东西。你现在可以通过NVIDIA的服务器播放21款XboxGamePass游戏,微软加入了STeam、EpicGames商店、育碧连接、Gog.com、EA和其他公司的GeForce。这意味着微软XboxPCGamePass(9.99美元/月)...

FBI使用自己的服务器清除臭名昭著的Qakbot僵尸网络

黑客利用“Qakbot”僵尸网络攻击世界各地的政府和企业,这是一个受感染的计算机网络,已被拆除并摧毁。美国联邦调查局局长克里斯托弗·雷通过新闻稿附带的短视频宣布了这一消息。根据联邦调查局的说法,一项新技术将僵尸网络的流量重定向到局方控制的系统,然后这些系统能够从数十万台受感染的计算机上远程卸载它。嗡嗡作响的计算机更详细地介绍了实际使用...

官方消息:使用Windows 7和Windows 8密钥的升级失败

微软上个月警告我们,我们最喜欢的Windows升级漏洞已经被堵住了,但现在它是正式的:激活服务器不再允许你使用Windows7或8许可证密钥来激活Windows10或11。这一变化本周得到了TheVerge的确认,该公司早些时候发现,微软在9月20日发布声明后,并没有立即屏蔽Windows7和Windows8的按键。当然,免费升级的终...

AMD的新Ryzen笔记本电脑芯片以更小的内核换取更高的效率

AMD周四表示,将把其两款移动Ryzen7040U处理器更换为使用Zen4c技术的版本,Zen4c技术是AMD服务器处理器和一些手持游戏芯片中出现的一种高效CPU核心。AMD表示,将把Ryzen57540U换成Ryzen57545U。它还将用包含Zen4c技术的版本取代Ryzen37440U,但保持相同的产品名称。这两个“原始”的Ry...

随着Copilot的推出,Windows11将扼杀人工智能的“过度”用户

微软拥有世界上最大、最强大的网络服务器集合之一。但即使是它也可能会对大约10亿Windows用户全天候使用数据密集型和处理器密集型生成性人工智能服务的想法感到畏缩。因此,在其在线服务用户许可协议中,一些新的语言表示,微软将对过度使用微软生成性人工智能服务的客户采取临时限制措施,这或许并不令人惊讶。没有具体说明过度使用生成性人工智能(允...

INTERNAL域可能是您的家庭网络的新名称

任何设置过路由器的人都可能明白,IP地址“192.168.x.x”表示您的本地IP地址。任何没有…的人而监督互联网地址空间的全球非营利组织想要用一个新的域名.INTERNAL来消除这种混淆。所以,你可能会说。大多数路由器都在幕后处理这件事!但就在路由器开始接管这一领域之际,一批新的人工智能应用程序开始使用本地IP作为服务器接口,这让它...

4种危险的电脑安全漏洞攻击(以及如何对抗它们)

BSI关于德国IT安全状况的报告提供了令人震惊的数字:2023年,联邦信息安全办公室平均每天在软件产品中登记68个新漏洞,导致每年近25,000个新漏洞。与安全相关的错误被统计在各种程序中,从行业的专业应用程序到公司的服务器软件和智能手机应用程序。这些漏洞中的大多数(约47%)允许执行未经授权的命令或程序代码。通过这种方式,攻击者可以...

Google Chrome测试功能向网站隐藏您的IP地址

据MSPowerUser报道,谷歌正在测试一项新的安全功能,该功能可以将你的IP地址隐藏在Chrome浏览器的测试版中。该功能简称为“IP保护”,顾名思义,就是保护你的IP地址。这一新功能将在你登录谷歌Chrome时隐藏你的IP地址,限制可疑追踪者可以看到的有关你上网习惯的数据,并通过隐私服务器重定向一些内容请求,而不是直接发送到网站...

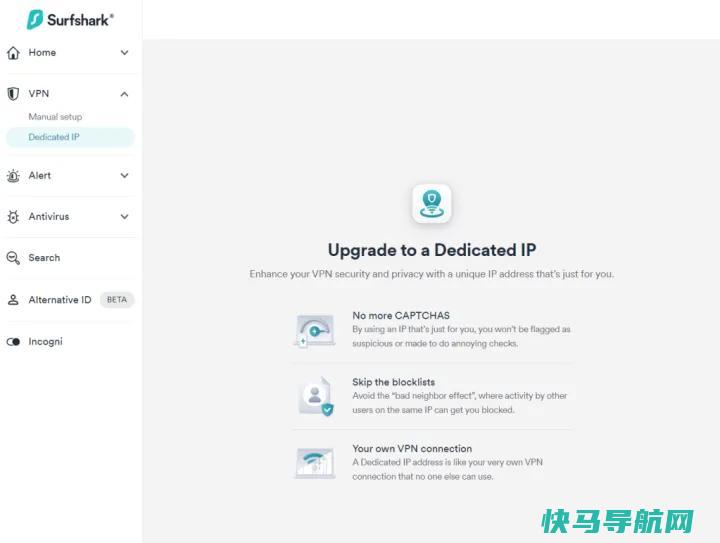

什么是VPN的专用IP地址?您需要吗?

如果您曾经使用过VPN,您很可能会遇到术语“专用IP地址”。但是,专用IP地址到底是什么,您需要吗?使用典型的共享VPN连接时,许多用户都连接到具有相同IP地址的服务器。另一方面,专用IP地址是仅供您使用的固定IP。在共享IP上使用专用IP既有好处也有坏处。在这里,我将详细说明什么是专用IP地址,使用专用IP地址的利弊,并帮助您找出它...

狡猾的“中间人”黑客崛起:如何保持安全

在过去,任何人都可以很容易地窥探互联网流量。数据是不受保护的,所以在计算机和服务器之间传递的一切都是公开的,无论是网站文本和图像,还是你的用户名和密码。当通用加密占据上风时,它阻止了间谍活动–但不幸的是,随着安全性的提高,不良行为也随之演变。有一种攻击特别流行:最初被称为中间人攻击(现在称为中间机器攻击、中间对手攻击或路径攻击),它允...

Screper监视6亿不一致的用户并出售数据

不和谐是一种聊天服务,最初是为游戏玩家提供的,但现在在网络上越来越受欢迎,它的消息应该是有些隐私的。只有不和谐服务器的成员(须经版主批准)才能看到它们。或许你是这么想的。根据一份新的报告,第三方对这些邮件进行整理和交叉索引非常容易,…然后把它们卖给出价最高的人。404Media报道了一个名为SpyPet的网站,该网站由一个匿名创建者运...

2024年第一季度,AMD在台式机CPU方面与英特尔相比大幅增长

AMD在2024年第一季度继续获得相对于英特尔的市场份额,尽管总体比率仍接近有利于英特尔的80:20的比例。水星研究公司在周四股市收盘后发布了这份报告,指出这是自大流行以来的第一个“正常”季度。市场的所有细分市场(客户端、服务器、移动设备)的出货量在第一季度都有所下降,这在第四季度通常是季节性高位之后是正常的。芯片上系统的出货量下降,...

如何通过远程播放将Xbox游戏串流到您的手机或PC

被绑在游戏机上玩游戏的日子早已一去不复返了。如今,你几乎可以在任何地方播放字幕,无论你想在PC上还是在移动设备上播放。如果你拥有XboxX系列、S系列或XboxOne,这一点尤其正确。如果你订阅了XboxGamePass旗舰版,你还可以访问XboxCloudGaming,它允许你在微软的服务器上玩游戏。但即使不需要额外付费,Xbox用...

如何使用Proxifier实现应用级代理:一步步教程

如何使用Proxifier实现应用级代理:一步步教程Proxifier是一款强大的网络工具,它允许用户为每个独立的应用程序设置专属的代理服务器,并且支持WindowsUWP应用。这篇文章,博主将一步步展示如何使用Proxifier实现应用级代理,无论您是希望提升网络访问速度,还是需要特别配置的代理需求,都能找到解决方案。使用场景不知道...

“Center for Intelligent and Networked Systems” (CFINS) were established in October 2001 to provide a physical and intellectual environment for the intelligent analysis, design, and operation of complex and networked systems such as computer and communication networks, power systems, and supply chains by making innovative use of analytical methods and information technology.